Un blog è un diario in rete.

Il termine blog è la contrazione di web log, ovvero "traccia su rete".

Il fenomeno è iniziato, tanto per cambiare!, in America nel 1997, poi nel 2001 è divenuto di moda anche in Italia, con la nascita dei primi servizi gratuiti dedicati alla gestione di blog.

Creare un blog è molto semplice e non ci vogliono conoscenze particolari: c'è un programma di pubblicazione guidata che consente di creare automaticamente una pagina web, anche senza conoscere necessariamente il linguaggio HTML; poi questa struttura può essere personalizzata dal blogger con vesti grafiche dette templates (ne esistono diverse centinaia, quindi ci si può sbizzarrire con la fantasia).

Alcune tipologie di blog:La maggior parte dei blogger usa il blog come diario personale. L'autore vi scrive le sue esperienze, poesie, racconti, desideri, disagi e proteste. Il contributo dei lettori nei commenti è in genere molto apprezzato e dà vita a discussioni molto personali. Questo tipo di blog è usato spesso da studenti di scuola superiore o universitari, con un gran numero di collegamenti incrociati tra un blog e l'altro

Tuttavia esistono varie tipologie di blog:

blog di attualità - utilizzato molto ai giornalisti, per esprimere le proprie opinioni su argomenti d'attualità o fatti di cronaca, o più semplicemente per dare voce alla propria opinione su questioni che non trovano spazio fra le pagine dei giornali per i quali scrivono. Altre persone utilizzano il blog per commentare notizie lette su giornali o siti internet.

blog tematico - Ogni essere umano ha un hobby o una passione. Spesso questo tipo di blog diventa un punto d'incontro per persone con interessi in comune.

blog directory - Una delle caratteristiche peculiari dei blog è la gran quantità di link. Alcuni blog si specializzano nella raccolta di link su un argomento particolare. Possono rientrare in questa categoriaAnche alcuni siti di news

photoblog - Sono blog su cui, anzichè testi, vengono pubblicate foto

blog vetrina - Alcuni blog fungono da "vetrina" per le opere degli autori, come vignette, fumetti, video amatoriali o altri temi particolari.

blog politico - molto utilizzato ai politici come interfaccia di comunicazione con i cittadini, per esporre i problemi e condividere le soluzioni, principalmente a livello locale.

urban blog - Blog riferiti ad una entità territoriale definita (una città, un paese, un quartiere). Utilizzando la tecnica del passaparola digitale, si propongono compiti di socializzazione diretta e indiretta anche con l'utilizzo di immagini e video riferiti alla comunità. Utilizzano mappe e sistemi di social bookmariking per aumentare il livello di condivisione e di collaborazione.

watch blog - Blog in cui vengono criticati quelli che l'autore considera errori in notiziari on-line, siti web o altri blog.

m-blog - Blog utilizzati per pubblicizzare le proprie scoperte musicali e renderne gli altri partecipi attraverso la pubblicazione di mp3 (da qui il prefisso) o file audio dei più disparati formati.

vlog o video blog - utilizzati principalmente da artisti e registi, si tratta di blog che utilizzano filmati come contenuto principale, spesso accompagnato da testi e immagini. I pratica il vlog è una forma di distribuzione di contenuti audiovideo.

Audio Blog e podcasting - Si tratta di blog audio pubblicati attraverso il Podcasting. La peculiarità di questo tipo di blog è la possibilità di scaricare automaticamente sia sul proprio computer che sui lettori mp3 portatili come l'iPod gli aggiornamenti attraverso i feed RSS con gli audio incapsulati.

nanopublishing - blog monotematico, dal contenuto leggero e scritto a più mani.

Come creare un blog: Dal 2001 ad oggi sono nati molti servizi in italiano che permettono di gestire un blog gratuitamente. Tra i più utilizzati citiamo: Splinder, Clarence, Blogsome, Tiscali, Blogger.com, Il Cannocchiale, Iobloggo, Bloggerbash, Bloggers, Tuoblog.org, Libero, MSN, MySpace. Esistono poi alcuni network autogestiti.

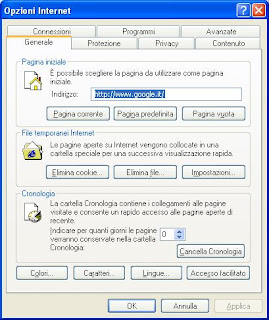

Chi invece vuole creare un blog da gestire in totale autonomia, può utilizzare una delle numerose piattaforme di gestione blog; le più diffuse sono: Wordpress, MovableType, TypePad, dBlog CMS Open Source, Nucleus, Pivot, Dotclear. Queste piattaforme possono essere utilizzate su un dominio proprio (anche con hosting a pagamento), per generare un servizio maggiormente personalizzato.