Google è il motore di ricerca di internet più famoso e utilizzato al mondo. Eppure la storia di questo colosso mondiale è recentissima: gli inizi risalgono al 1995.

Quello fu un anno fondamentale per internet. Nasceva infatti

Netscape e con esso iniziava la cosiddetta

era Internet ossia la diffusione di massa di Internet, fino ad allora utilizzata quasi esclusivamente da una ristretta cerchia di accademici e informatici. E sempre quell'anno si incontrarono per la prima volta Larry Page e Sergey Brin, i due papà di Google.

E’ l’estate del 1995: Larry Page ( a sinistra nella foto) e Sergey Brin (a destra) si incontrano a Stanford. Larry, 24 anni, laureato all’Università del Michigan, desidera proseguire gli studi in questa università. Incaricato di fargli da cicerone - quando si dice il destino! - Sergey Brin, 23 anni.

Michigan, desidera proseguire gli studi in questa università. Incaricato di fargli da cicerone - quando si dice il destino! - Sergey Brin, 23 anni. Tra i due non fu amore a prima vista:

secondo alcuni, durante questo primo incontro Page e Brin parlarono a lungo e furono in disaccordo praticamente su tutto. Solo su un fatto concordarono e cioè che trovare un'informazione su internet stava diventando sempre più difficile. La massa di informazioni disponibili in rete era enorme e la sua gestione molto problematica.

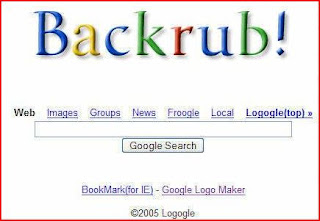

Neanche un anno dopo, nel gennaio del 1996, i due iniziarono a collaborare allo sviluppo di un prototipo di motore di ricerca soprannominato

BackRub per via della sua capacità di analizzare i collegamenti (back links) che puntano a una data pagina web. Alla base di BackRub c'è un’intuizione originale e innovativa ossia prendere in considerazione la

link popularity di una data pagina web per calcolarne l’importanza. Questa intuizione porterà ben presto i due giovani a definire il famoso algoritmo

PageRank, che costituisce il nucleo centrale della tecnologia di Google.

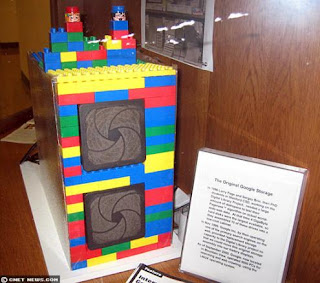

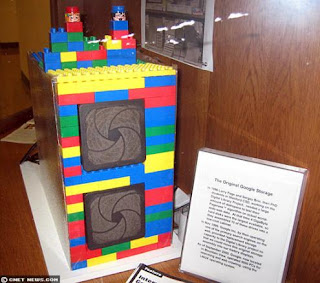

Page e Brin si dedicano allo sviluppo del prototipo per tutto il 1997. Di soldi ne avevano davvero pochini, così per lavorare i due realizzano una rete fatta con vecchi computer destinati alla rottamazione (vedi foto sotto)! A progettare l'architettura di rete fu Larry, genio informatico che nel giro degli amici era già famoso per aver costruito in passato una stampante con...i mattoncini Lego.

Alla fine del 1997 Brin e Page pubblicano il risultato del loro lavoro con il nome di Google: la primissima versione del motore di ricerca più famoso nel mondo era basata su un paio di server autocostruiti, fisicamente ubicati nella camera di studentato di Larry Page e contattabile all'indirizzo

http://google.stanford.edu/

Il neonato motore di ricerca permetteva di effettuare ricerche su un ragguardevole database di ben 25 milioni di pagine web (pari, per grandezza, a quello di AltaVista, il più popolare motore di ricerca di allora), con la possibilità di restringere la ricerca ai soli server del campus oppure ai soli siti web che trattavano del sistema operativo Linux. Grazie anche a queste opzioni di ricerca specializzata e alle dimensioni del suo indice, Google guadagna in breve tempo fama nel mondo universitario, ai tempi la comunità di utenti internet più influente.

Page e Brin proseguono nel lavoro di perfezionamento di Google per tutta la prima metà del 1998: il motore comincia a richiedere quantità di memoria e potenza di calcolo sempre maggiori per soddisfare un numero di utenti in continua crescita. A metà del 1998 Page e Brin acquistano al mercatino delle pulci una serie di hard disk d'occasione e li assemblano: quello sarà il primo vero server di Google. Il case è realizzato con...i mattonici Lego (foto sotto)!!!

Ben presto a Brin e Page appare chiaro il potenziale commerciale della tecnologia da loro sviluppata, così si mettono alla ricerca di partner interessati. Bussarono a molte porte ma ricevettero sempre risposte negative. Sul web c'erano già molti motori di ricerca. Così gli imprenditori contattati dai due giovani davano loro sempre la stessa risposta: "Di motori di ricerca sul web ce ne sono già molti, non ce n'è assolutamente bisogno di uno nuovo". Quando si dice: avere il bernoccolo degli affari...

Tra

gli imprenditori contattati dai due giovani ci fu anche David Filo (nella foto), cofondatore insieme a Jerry Young di Yahoo! Questi, pur facendo i complimenti a Brin e Page per la tecnologia da essi sviluppata, non la acquisì, ma regalò ai due giovani un prezioso consiglio: quello che creassero una propria società. Chissà quante volte David Filo, col senno del poi, si sarà mangiato la lingua per aver dato quel consiglio ai suoi futuri concorrenti...

Page e Brin seguirono il consiglio di David Filo: decisero di creare una propria società ma prima di farlo passarono alla ricerca di investitori interessati a finanziare la loro iniziativa. Tramite amici comuni, Page e Brin contattarono Andy Bechtolsheim (nella foto sotto), co-fondatore di Sun Microsystems e vice presidente di Cisco Systems.

La leggenda vuole che Brin e Page diedero a Bechtolsheim una breve dimostrazione dell'efficacia della loro tecnologia sotto il portico della casa di un amico di Bechtolsheim. Per Bechtolsheim, che il bernoccolo degli affari invece lo aveva eccome, quella dimostrazione sia pur breve fu più che sufficiente per capire di avere tra le mani una miniera d'oro. Tempo mezz'ora e staccò un assegno da centomila (dico: centomila!) dollari intestandolo a "Google Inc". Il bello è che la società ancora non esisteva, così Brin e Page dovettero aspettare due settimane per poter incassarlo, il tempo di creare effettivamente la loro società! Trovatelo voi

un altro imprenditore così coraggioso e lungimirante da emettere un assegno dell’importo di 100 mila dollari a favore di un'azienda che non esiste ancora e che utilizza un server fatto con i Lego!!

Il 7 settembre è un giorno particolare nella storia di Google: Page e Brin inaugurano ufficialmente la sede di Google Inc: il garage di un'amica di Page e Brin a Menlo Park, in California!

La dotazione dell'ufficio: oltre ad alcuni server, otto linee telefoniche, un cable modem e una linea DSL. Un solo impiegato: Craig Silverstein (un ricercatore che aveva collaborato alla definizione degli algoritmi utilizzati da Google all’epoca in cui questo era ancora un progetto di ricerca presso Stanford), che come vicini di scrivania si ritrovava una lavatrice e un'asciugatrice.

Considerato il luogo di lavoro e la dotazione dell'ufficio, probabilmente neanche lui avrebbe scommesso un cent sul fatto che di lì a pochi anni sarebbe diventato il direttore della tecnologia del motore di ricerca più famoso di internet!

Il nuovo motore di ricerca cominciò a essere conosciuto e utilizzato attraverso il passaparola. Piacque immediatamente ai suoi primi utilizzatori per la sua interfaccia minimalista - in contrasto con quella dei motori di ricerca più utilizzati in quegli anni, ricchissimi di funzioni di ogni tipo in mezzo alle quali la ricerca sul web era solo una delle tanti opzioni - e per la pertinenza e la precisione dei risultati delle ricerche.

Già alla fine di quell'anno i dipendenti di Google sono otto e il motore - nel frattempo trasferitosi all’URL

http://www.google.com/

viene utilizzato per effettuare 10.000 ricerche al giorno e inizia a balzare agli onori della cronaca:

importanti recensioni su USA Today e su Le Monde Interactif.

PC Magazine riferisce che Google “ha una misteriosa capacità di restituire risultati estremamente pertinenti” e lo definisce il migliore motore di ricerca nella classifica dei migliori 100 siti web del 1998.Nei primi mesi del 1999 il numero di utenti di Google prosegue a un ritmo impressionante: il numero di ricerche giornaliere ammonta a mezzo milione!! In questi mesi Google cambia indirizzo, il garage ormai davvero non basta più: si trasferisce a Palo Alto, in uffici degni di questo nome. Nel frattempo stipula un importante accordo con Red Hat, che diventa il primo cliente dei servizi commerciali di ricerca di Google: da allora sui server di Google girerà sempre e solo Linux.

Il 7 giugno 1999, meno di un anno dopo dalla sua costituzione, le due maggiori aziende di venture capital della Silicon Valley: Sequoia Capital e Kleiner Perkins Caulfield & Buyers (già investitori, fra gli altri, di Apple Computer, Cisco Systems, Sun Microsystems, America Online, Amazon.com, Macro-media, Excite, Netscape e Yahoo!) investono su Google Inc 25 milioni di dollari. L'investimento ottiene vasto clamore sui media specializzati. Ciò per due motivi:

è l’investimento tra i più ingenti che si ricordino per una start-up, ed è stato fatto da due società - Sequoia e Kleiner Perkins - che fino ad allora avevano sempre agito in regime di reciproca concorrenza: era questa la conferma definitiva che Google Inc era veramente una promessa commerciale!

La società può finalmente decollare: si trasferisce in uno spazioso edificio a due piani: il “Googleplex” di Mountain View, California, attuale quartier generale dell’azienda.

Nel settembre 1999 Google esce dalla fase di test e si lancia effettivamente sul mercato. Ogni giorno su di esso vengono effettuati tre milioni di ricerche e questo volume di interrogazioni non cesserà mai di crescere.

Ancora oggi Sergey Brin e Larry Page sono tra i più attivi sviluppatori di Google: il primo è presidente e responsabile della tecnologia mentre il secondo è presidente e responsabile del prodotto. Ad essi si è aggiunto, con la carica di amministratore delegato, Eric Schmidt, ex Novell e ex Sun